3 minutos de leitura

"Algumas dicas para proteger a sua privacidade na Internet"

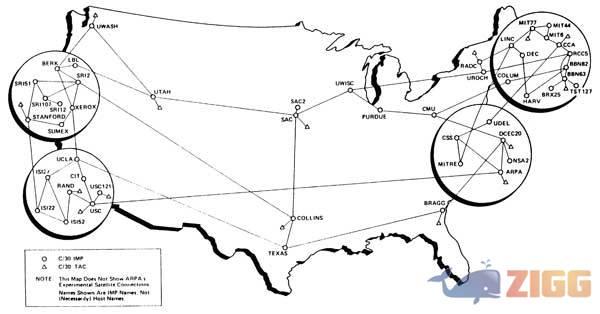

A Internet foi desenvolvida com o intuito de divulgar dados e informações. Sua origem remonta a ARPANET desenvolvida pelo Departamento de Defesa dos EUA no auge da Guerra Fria no final da década de 60. Ela foi desenvolvida para interligar e preservar os dados das agencias governamentais dos EUA no cenário de um ataque nuclear da União Soviética, caso que chegou muito próximo com a Crise dos Misseis em Cuba em 1962 onde os soviéticos tinham intenção de instalar misseis intercontinentais na ilha, quintal geográfico dos EUA e por pouco não terminou em um embate militar entre os EUA e URSS.

Com a crise advertida, os EUA chegaram a conclusão que seria interessante desenvolver um sistema onde as agências do governo civis e militares estivessem interligadas para caso fosse feito um ataque de decapitação (termo utilizado para um ataque nuclear contra os centros militares e de governo, removendo assim a cadeia de comando) por parte dos soviéticos, as agencias e departamentos sobreviventes teriam as informações necessárias para organizar um contra-ataque retaliatório.

Passado uns anos, a cortina de ferro caiu e com ela o império soviético, e visto que a tecnologia criada com a ARPANET poderia ser utilizada para fins civis e econômicos, ela foi migrada para o sistema de comunicações que temos hoje conhecida como Internet. Mas apesar de ter perdido o status de componente militar, a Internet pode ser utilizada como arma, pois existem milhões de informações que diariamente são lançadas na rede: desde como fabricar explosivos até como derrubar sistemas inteiros, elas estão lá para quem souber o que exatamente deseja procurar e como.

Boa parte desta facilidade em encontrar informações é de responsabilidade direta do conhecido Google que nada mais é que um sistema de buscas que utiliza avançados algoritmos de cruzamento de informações, fazendo com que o tradicional índice dos livros e revistas impressos seja apenas um amador frente ao serviço digital.

Por isso mesmo, a privacidade das informações e o que deve ou não ser postado na rede em serviços como microblogs e redes sociais é uma questão polêmica. Existem aqueles que divulgam o mínimo do básico e aqueles que escancaram o mundo com a sua privacidade.

Vias gerais, o que os especialistas recomendam é que dados pessoais como endereço, número de documentos e imagens e informações que possibilitem a criação de um perfil pelo cruzamento dos dados não sejam publicadas, pois existem criminosos especializados na coleta de dados e criação de perfis para organizar ações criminosas como sequestros, extorsões e assaltos, e com pouca ou nenhuma informação, eles normalmente desistem do alvo e passam para uma próxima vítima. Um teste prático que você pode fazer é: digite seu nome e sobrenome no Google ou o seu apelido ou login e veja quanta informação é exibida. Você, ficará surpreso com a quantidade de informações e dados.

Outro detalhe é em relação ao sequestro ou roubo de informações por roubo de smartphones e notebooks. O melhor conselho no caso dos Smartphones é utilizar os serviços existentes no aparelhos Android ou Apple que permitem rastrear a localização do aparelho ou mesmo apagar os dados existentes, mas antes de você decidir bancar o Charles Bronson a lá Desejo de Matar e ir atrás dos criminosos, leve as informações do paradeiro de seu Smartphone para a policia, ela saberá como agir nesta situação.

Para notebooks, a situação é um pouco mais complexa já que serviços de geolocalização estão presentes de forma embutida apenas no sistema OS X da Apple. Quem utiliza Windows pode optar por soluções de terceiros, mas é necessário verificar as qualidades e limitações de cada serviço, não existindo uma regra padrão.

Uma regra que pode ser utilizada em ambas plataformas é utilizar uma senha forte e havendo possibilidade, criptografar o disco (opção disponível para os 2 sistemas em suas ferramentas avançadas). Uma solução à lá 007 é transportar o seu notebook de forma camuflada, não utilizando as malas de notebook, mochilas ou pastas que já são conhecidas pelos criminosos e também não desgrudar-se do aparelho.

Quanto a utilização a Internet, o sistema Windows é conhecido pelas brechas de segurança e mesmo com Firewall, Antivirus e programas de segurança, se o usuário não souber como se proteger, nada adianta ter a segurança da NSA instalada no computador (NSA são é sigla para National Security Agency, a Agencia de Segurança Nacional dos EUA, ela apareceu no primeiro filme Missão Impossível com o Tom Cruise pendurado pelas cordas) se o usuário falar a senha e o número de sua conta ou cartão de crédito no Facebook ou MSN.

Por isso, as regras de não clicar em tudo que aparece nas páginas de sites e fazer downloads sem saber o que tem o arquivo, ter cuidado ao digitar as suas senhas e não clicar em executáveis desconhecidos são a lei para qualquer sistema, seja ele Windows, Linux ou OS X já que não existe sistema perfeito, mas esse cuidado deve ser triplicado nos sistemas da Microsoft.

E por fim vale aquela velha lógica: o que as pessoas devem saber sobre mim e o que deve ser omitido? Basta pensar da mesma forma que os governos e empresas fazem: liberar apenas o necessário para a mídia e o mundo e omitir ou não divulgar o que não é interessante, pois mesmo que você finalize os seus perfis de redes sociais e microblogs, esta informação ficará armazenada no Google por anos até ser eliminada no melhor estilo “Você escreveu? Agora assuma e encare as consequências…”

No results available

ResetSem resultados

ResetPor favor, desative o AdBlock para continuar acessando nosso conteúdo.