"Invasão foi registrada nesta semana, no site da operadora Oi. Confira outras notícias de segurança que marcaram a semana."

0

Mesmo em sites confiáveis é preciso ter cuidado, como prova uma invasão ao site da Oi descoberta nesta semana. Criminosos inseriram um código que exibia um pedido de confirmação para executar um applet Java em nome da operadora. Se aceito pelo usuário, um vírus era instalado no computador da vítima.

Também nesta semana: estudo aponta insegurança de “perguntas secretas”, Apple “esquece” de falha no Java conhecida há seis meses, proteção em modems e roteadores D-Link é quebrada no dia do lançamento.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Criminosos incluem código malicioso no site de torpedos web da Oi

Alguma vez você ouviu o conselho para “visitar somente sites confiáveis”? Certamente não nesta coluna, que entende que qualquer site – mesmo sites legítimos e “confiáveis” – podem ser comprometidos por criminosos e aproveitados para disseminar um vírus.

Foi o que aconteceu com uma página da operadora de telefonia Oi nesta semana. O serviço de torpedos web da operadora teve sua página alterada para que um código malicioso tentasse carregar um programa em Java. Se autorizado, o código Java instalava um ladrão de senhas bancárias no computador. Itaú, Bradesco, Nossa Caixa e Santander eram os alvos da praga.

Em nota, a Oi confirmou que o website da Oi FM foi alterado por um hacker e afirmou ter corrigido o problema assim que tomou conhecimento do mesmo.

Não se sabe quando exatamente o vírus foi injetado na página da Oi. A invasão foi descoberta pelo grupo de análise de incidentes de segurança, o ARIS, da Linha Defensiva na segunda-feira (18). O ARIS imediatamente notificou a operadora, que retirou o código do ar em poucas horas.

A alteração maliciosa realizada na página fazia com que uma solicitação de autorização do Java fosse exibida na tela. Se o usuário clicasse em “Run”, como instruído na própria janela, o código seria executado e o vírus instalado no computador. Outro site da operadora, o Oi FM, também foi envolvido no ataque.

Sites legítimos são frequentemente alvo de ataques como esse, que buscam se aproveitar da confiança dos internautas na reputação da página. Em outros casos, mais graves, o código malicioso inserido é capaz de instalar o vírus no sistema sem qualquer interação do usuário, explorando falhas de segurança.

A dica é usar sempre um navegador web atualizado, para não ficar vulnerável a vulnerabilidades conhecidas e corrigidas. A atualização dos plug-ins (como QuickTime, Flash, Adobe Reader, o próprio Java e outros) é igualmente importante, porque, em muitos casos, uma página pode “chamar” um desses plug-ins automaticamente e explorar suas vulnerabilidades.

Mantendo os programas atualizados, basta não cair em golpes como o que apareceu no site da Oi – que pedem confirmação – e você estará protegido da grande maioria desses ataques, sejam eles em sites legítimos ou “suspeitos”.

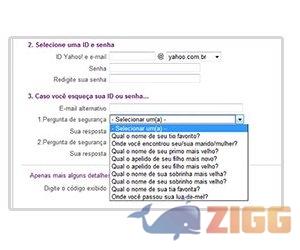

Estudo aponta insegurança de “respostas secretas”

A coluna Segurança para o PC publicou na semana passada uma reportagem sobre os riscos das respostas secretas. Um estudo divulgado esta semana traz novas informações sobre o recurso, reforçando a sugestão da coluna.

Segundo a pesquisa, 17% dos 130 participantes conseguiram adivinhar corretamente as respostas secretas de outras pessoas – um número muito alarmante. O levantamento ainda apontou que as perguntas mais fáceis de adivinhar são as mais comuns, e que as mais difíceis têm também as respostas mais complicadas de serem lembradas.

O estudo, cujo título é “Não é segredo: Medindo a segurança e a confiabilidade da autenticação por meio de perguntas ‘secretas’” (tradução livre), está disponível na íntegra, em PDF.

Apple “esquece” de brecha no Java conhecida há seis meses

Indignado com a falta de interesse da Apple em eliminar um problema crítico de segurança conhecido há seis meses, o programador Landon Fuller resolveu expor detalhes da vulnerabilidade. Fuller também disponibilizou um código-conceito capaz de explorar o erro para executar o comando “say” do MacS OX – algo inofensivo, mas que prova a possibilidade de ser realizado um ataque com base na falha.

O Java é um “interpretador” que permite a criação de softwares multiplataforma. Ele também pode ser usado dentro de navegadores web, onde os aplicativos são chamados de “applets”. Os applets Java, por executarem no navegador, são restritos por uma “sandbox” ou “caixa de areia”, tendo suas permissões reduzidas. Idealmente, nenhum código em Java executado dentro do navegador é capaz de interagir diretamente com o sistema operacional.

A vulnerabilidade, corrigida há cinco meses pela Sun – desenvolvedora do principal interpretador Java do mercado, o Java Runtime Environment (JRE) –, possibilita exatamente que um applet “saia” da caixa de areia e interaja com o sistema operacional. A máquina virtual Java (JVM) que acompanha o MacOS X não foi atualizada para corrigir o problema até agora, deixando usuários de Mac em risco.

As informações sobre essa falha chegam uma semana após a Apple lançar um pacotão de correções, no qual a empresa corrigiu as brechas reveladas no final de março pela competição Pwn2Own.

Proteção em modems e roteadores D-Link é quebrada no dia do lançamento

A D-Link, fabricante de modems ADSL, roteadores e outros equipamentos de rede, anunciou na semana passada a disponibilização de uma atualização para seus produtos que adiciona um CAPTCHA – aquelas imagens com caracteres distorcidos – para o acesso ao painel de administração de alguns dos seus roteadores e modems. No mesmo dia, especialistas em segurança demonstraram uma falha crítica no novo recurso de segurança, que permite até a obtenção da senha da rede sem-fio.

O objetivo do CAPTCHA é não deixar que códigos maliciosos alterem automaticamente a configuração do modem ou roteador. Um vírus não consegue “ver” as letras distorcidas na imagem para realizar o procedimento. Isso também poderia ser impedido por meio da alteração da senha de acesso ao equipamento, mas poucos usuários modificam a senha que vem de fábrica. Assim, vírus conseguem modificar a configuração de roteadores para, por exemplo, redirecionar o internauta a sites maliciosos.

Devido a erros na implementação do recurso, é possível, entre outras coisas, obter a senha de WPA, usada na rede wireless, com acesso de nível usuário ao roteador. Segundo especialistas da Sourcesec, a senha padrão de acesso de usuário nos modems D-Link está em branco, o que permite que o ataque seja realizado facilmente. E nem é necessário quebrar o CAPTCHA.

A descoberta do erro foi realizada e publicada no mesmo dia em que a novidade foi anunciada pela D-Link. A solução é fazer o que deveria ter sido feito em primeiro lugar – alterar as senhas de acesso ao modem ou roteador.

Essas foram as principais notícias da semana. Na segunda-feira (25), a coluna Segurança para o PC volta para falar sobre a segurança em redes Wi-Fi (sem fio), tanto no uso de redes públicas, como para configurar sua própria rede. Até lá!

Sem resultados

Reset